Meilenstein für Nitrokey 3 erreicht: OpenPGP-Karte, Einmal-Passwörter und USB-C-Verfügbarkeit!

Wir freuen uns, heute die offizielle Veröffentlichung der Nitrokey 3-Firmware-Version 1.4.0 bekannt zu geben. Dies ist ein großer Erfolg für uns, da die neue Firmware lang erwartete Funktionen ermöglicht, die den Datenschutz, die Sicherheit und die Benutzerfreundlichkeit für unsere Nutzer weiter verbessern. Darüber hinaus wurde die Produktion des Nitrokey 3C NFC-Modells in letzter Zeit exponentiell beschleunigt: Wir versenden jede Woche Hunderte von Einheiten und erwarten, dass alle Vorbestellungen bis Ende nächster Woche ausgeliefert sein werden. Von da an werden alle Nitrokey 3 Modelle auf Lager sein und in unserem Online-Shop bestellt werden können. Wir möchten uns bei unseren Nutzern für ihre Geduld bedanken und hoffen, dass das Ergebnis das Warten wert sein wird. Werfen wir nun einen genaueren Blick auf die neuen Funktionen der Firmware 1.4.0!

OpenPGP-Karte

Das wohl am meisten erwartete Feature für Nitrokey 3 ist die OpenPGP Card. Dabei handelt es sich um eine Smartcard, die häufig für OpenPGP (Pretty Good Privacy) und GnuPG (GPG) verwendet wird, um Benutzerdaten und E-Mails zu verschlüsseln. Die OpenPGP Card kann aber auch für beliebige Verschlüsselungs-, Signier- und Authentifizierungsanwendungen eingesetzt werden, z.B. für sichere und bequeme SSH-Logins. Mit der neuen Firmware können Sie nun Ihre privaten Schlüssel sicher auf einem Nitrokey 3 speichern und unterwegs nutzen. Vorerst werden Ihre Schlüssel verschlüsselt im Flash und noch nicht im sicheren Element gespeichert. Die Sicherheit geht dabei nicht auf Kosten der Transparenz: Wie üblich wird die neue Firmware unter einer Open-Source-Lizenz veröffentlicht, die es den Nutzern erlaubt, den Code einzusehen und zu verändern; etwas, das Nitrokey von der Konkurrenz unterscheidet.

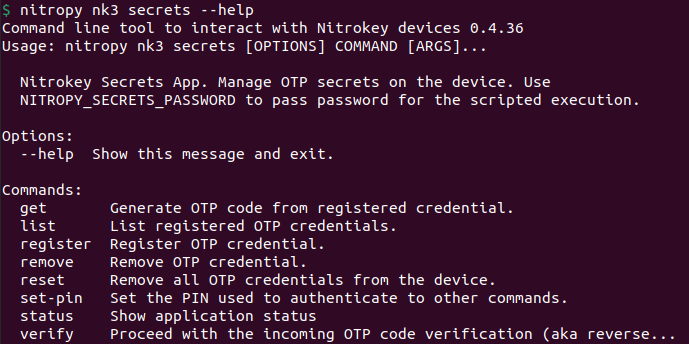

Einmal Passwörter (OTP)

Neben der OpenPGP-Karte werden auch One-Time-Passwörter (OTP) unterstützt. Es ermöglicht Nitrokey 3, Einmalpasswörter zu generieren, die, wenn sie aktiviert sind, bei der Anmeldung vom Benutzer als Zwei-Faktor-Authentifizierungsmethode (2FA) abgefragt werden, nachdem dieser sein Passwort eingegeben hat. Dieser Ansatz kombiniert etwas, das Sie kennen (das Passwort), mit etwas, das Sie haben (das Gerät, das das OTP generiert), wodurch Sie weniger anfällig für Passwort-Phishing-Angriffe sind. Bislang können One Time Passwords über das Befehlszeilentool nitropy generiert werden, aber auch in dieser Hinsicht gibt es Neuigkeiten. Lesen Sie weiter...

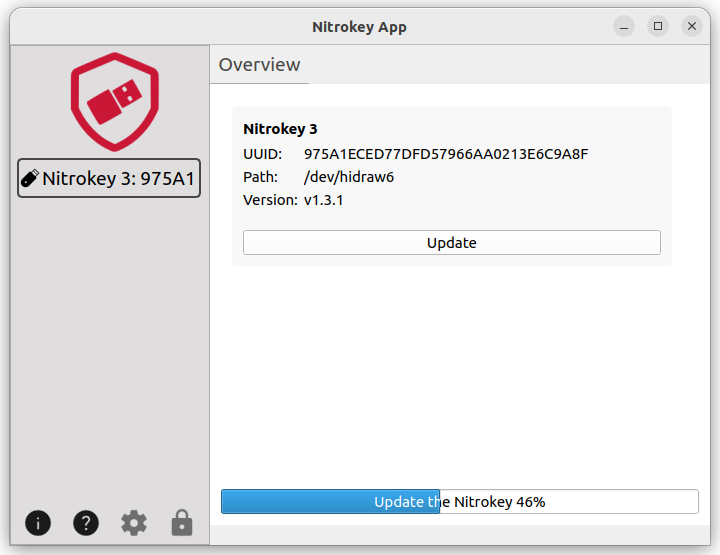

Grafische Benutzeroberfläche: Nitrokey App 2

Wir haben kürzlich die Nitrokey App 2 veröffentlicht! Die von Grund auf in Python neu entwickelte App nutzt die Vorteile der pynitrokey-Bibliothek und bietet ein intuitives Design zur Verwaltung aller Nitrokey 3-Geräte. Nitrokey App 2 ist derzeit über ein MSI-Installationsprogramm für Windows und eine Binärdatei für Linux verfügbar, während an einer Flatpak-Version und einer Unterstützung für macOS gearbeitet wird. Die App kann bereits zum Aktualisieren der Nitrokey 3-Firmware verwendet werden, und die Unterstützung für Einmalpasswörter wird voraussichtlich bald verfügbar sein.

Was in Zukunft zu erwarten ist

Unser Team arbeitet bereits an neuen Funktionen, wie dem Hinzufügen eines Passwortspeichers in Nitrokey 3, der Unterstützung des beliebten Passwortmanagers KeePassXC, PIV, um passwortlose Anmeldungen für Windows-Anwender in Unternehmen zu ermöglichen, der Integration von NitroPad bzw. HEADS für Measured Boot, der Integration von SE050 Secure Element und an der Verschlüsselung und Signierung von Daten in Webbrowsern mit Nitrokey 3 und ohne zusätzliche Client-Software. Bleiben Sie dran!

Übrigens: Falls Sie häufiger über Neuigkeiten und Entwicklungsfortschritte informiert werden möchten, folgen Sie unserem Blog.

Comments

- Once the SE implementation is in place, will the users need to do anything to move them or will that all be taken care of via the update and...

- Will the users be better off factory resetting the keys and letting the NK regenerate them, or is will the automated process (if it will exist) be sufficient enough.

- What the security implications of the keys residing in flash and/or what security measures have been taken to ensure the security of the keys for now.

Mainly asking to figure out how much trust can be put into the NK3 with the firmware in its current state. I'm assuming that with the keys being stored in the flash, the key isn't as resistant to physical tampering. Thank you, and all the bestAdd new comment