- EN

- DE

- FR

Ihr Nitrokey kann nun verwendet werden. Machen Sie sich mit den verschiedenen Einsatzmöglichkeiten und unterstützen Anwendungen vertraut.

Hinweis: Für die meisten Anwendungsfälle ist das Erstellen von OpenPGP oder S/MIME Schlüsseln erforderlich (siehe folgende Hinweise).

Ihr Nitrokey kann nun verwendet werden. Machen Sie sich mit den verschiedenen Einsatzmöglichkeiten und unterstützen Anwendungen vertraut.

Hinweis: Für die meisten Anwendungsfälle ist das Erstellen von OpenPGP oder S/MIME Schlüsseln erforderlich (siehe folgende Hinweise).

Ihr Nitrokey kann nun verwendet werden. Machen Sie sich mit den verschiedenen Einsatzmöglichkeiten und unterstützen Anwendungen vertraut.

Hinweis: Normalerweise sind die nötigen Treiber bereits unter Mac OS X vorhanden. Leider funktionieren diese nicht immer ordnungsgemäß (Näheres dazu steht auf diesem englischsprachigen Blog). Sollte der Nitrokey nicht erkannt werden, installieren Sie bitte diesen angepassten ccid-Treiber.

Hinweis: Für die meisten Anwendungsfälle ist das Erstellen von OpenPGP oder S/MIME Schlüsseln erforderlich (siehe folgende Hinweise).

Ihr Nitrokey kann nun verwendet werden. Machen Sie sich mit den verschiedenen Einsatzmöglichkeiten und unterstützen Anwendungen vertraut.

Hinweis: Für die meisten Anwendungsfälle ist das Erstellen von OpenPGP oder S/MIME Schlüsseln erforderlich (siehe folgende Hinweise).

Ihr Nitrokey kann nun verwendet werden. Machen Sie sich mit den verschiedenen Einsatzmöglichkeiten und unterstützen Anwendungen vertraut.

Hinweis: Für die meisten Anwendungsfälle ist das Erstellen von OpenPGP oder S/MIME Schlüsseln erforderlich (siehe folgende Hinweise).

Ihr Nitrokey kann nun verwendet werden. Machen Sie sich mit den verschiedenen Einsatzmöglichkeiten und unterstützen Anwendungen vertraut.

Hinweis: Normalerweise sind die nötigen Treiber bereits unter Mac OS X vorhanden. Leider funktionieren diese nicht immer ordnungsgemäß (Näheres dazu steht auf diesem englischsprachigen Blog). Sollte der Nitrokey nicht erkannt werden, installieren Sie bitte diesen angepassten ccid-Treiber.

Hinweis: Für die meisten Anwendungsfälle ist das Erstellen von OpenPGP oder S/MIME Schlüsseln erforderlich (siehe folgende Hinweise).

Ihr Nitrokey ist nun einsatzbereit. Machen Sie sich mit den verschiedenen Einsatzmöglichkeiten und unterstützen Anwendungen vertraut.

apt update && apt install scdaemon gpg2 unter Ubuntu).Ihr Nitrokey ist nun einsatzbereit. Machen Sie sich mit den verschiedenen Einsatzmöglichkeiten und unterstützen Anwendungen vertraut.

Auf manchem GNU/Linux Systemen ist es notwendig, die UDEV Regeln für die Nitrokey Geräte manuell zu installieren. Sollten Sie den obigen Anweisungen gefolgt sein und dabei die folgende Fehlermeldung erhalten haben:

gpg: OpenPGP Karte ist nicht vorhanden: No such device

installieren Sie bitte entweder die Nitrokey App oder Sie geben die folgenden Befehle in ein Terminal ein, um die UDEV Regeln herunterzuladen und zu installieren:

wget https://raw.githubusercontent.com/Nitrokey/libnitrokey/master/data/41-nitrokey.rules sudo mv 41-nitrokey.rules /etc/udev/rules.d/

Ihr Nitrokey ist nun einsatzbereit. Machen Sie sich mit den verschiedenen Einsatzmöglichkeiten und unterstützen Anwendungen vertraut.

Ihr Nitrokey kann nun verwendet werden. Machen Sie sich mit den verschiedenen Einsatzmöglichkeiten und unterstützen Anwendungen vertraut.

Ihr Nitrokey kann nun verwendet werden. Machen Sie sich mit den verschiedenen Einsatzmöglichkeiten und unterstützen Anwendungen vertraut.

Ihr Nitrokey kann nun verwendet werden. Machen Sie sich mit den verschiedenen Einsatzmöglichkeiten und unterstützen Anwendungen vertraut.

Wenn Sie den Nitrokey FIDO U2F zum ersten Mal anschließen, kann Windows einige Zeit zur Konfiguration des Geräts benötigen.

Der Nitrokey FIDO U2F unterstützt Zwei-Faktor-Authentifizierung (2FA). Bei der Zwei-Faktor-Authentifizierung (2FA) wird zusätzlich zum Passwort der Nitrokey FIDO U2F geprüft.

Der Nitrokey FIDO U2F kann mit jedem aktuellen Browser verwendet werden.

Hinweis: Google akzeptiert nur den Chrome-Browser für die Registrierung des Nitrokey FIDO U2F. Das Anmelden funktioniert jedoch problemlos auch mit Firefox.

Hinweis: Die Nitrokey App kann nicht für den Nitrokey FIDO U2F verwendet werden.

Der Nitrokey FIDO U2F unterstützt Zwei-Faktor-Authentifizierung (2FA). Bei der Zwei-Faktor-Authentifizierung (2FA) wird zusätzlich zum Passwort der Nitrokey FIDO U2F geprüft.

Der Nitrokey FIDO U2F kann mit jedem aktuellen Browser verwendet werden.

Hinweis: Google akzeptiert nur den Chrome-Browser für die Registrierung des Nitrokey FIDO U2F. Das Anmelden funktioniert jedoch problemlos auch mit Firefox.

Hinweis: Die Nitrokey App kann nicht für den Nitrokey FIDO U2F verwendet werden.

etc/udev/rules.d/ kopieren. In seltenen Fällen benötigt das System die ältere Version dieser Datei.sudo service udev restartDer Nitrokey FIDO U2F unterstützt Zwei-Faktor-Authentifizierung (2FA). Bei der Zwei-Faktor-Authentifizierung (2FA) wird zusätzlich zum Passwort der Nitrokey FIDO U2F geprüft.

Der Nitrokey FIDO U2F kann mit jedem aktuellen Browser verwendet werden.

Hinweis: Google akzeptiert nur den Chrome-Browser für die Registrierung des Nitrokey FIDO U2F. Das Anmelden funktioniert jedoch problemlos auch mit Firefox.

Hinweis: Die Nitrokey App kann nicht für den Nitrokey FIDO U2F verwendet werden.

Der Nitrokey FIDO2 unterstützt Zwei-Faktor-Authentifizierung (2FA) und passwortlose Authentifizierung:

Der Nitrokey FIDO2 kann mit jedem aktuellen Browser verwendet werden.

Hinweis: Google akzeptiert nur den Chrome-Browser für die Registrierung des Nitrokey FIDO2. Das Anmelden funktioniert jedoch problemlos auch mit Firefox.

Hinweis: Die Nitrokey App kann nicht mit dem Nitrokey FIDO2 verwendet werden.

Der Nitrokey FIDO2 unterstützt Zwei-Faktor-Authentifizierung (2FA) und passwortlose Authentifizierung:

Der Nitrokey FIDO2 kann mit jedem aktuellen Browser verwendet werden.

Hinweis: Google akzeptiert nur den Chrome-Browser für die Registrierung des Nitrokey FIDO2. Das Anmelden funktioniert jedoch problemlos auch mit Firefox.

Hinweis: Die Nitrokey App kann nicht mit dem Nitrokey FIDO2 verwendet werden.

etc/udev/rules.d/ kopieren. In seltenen Fällen benötigt das System die ältere Version dieser Datei.sudo service udev restartDer Nitrokey FIDO2 unterstützt Zwei-Faktor-Authentifizierung (2FA) und passwortlose Authentifizierung:

Der Nitrokey FIDO2 kann mit jedem aktuellen Browser verwendet werden.

Hinweis: Google akzeptiert nur den Chrome-Browser für die Registrierung des Nitrokey FIDO2. Das Anmelden funktioniert jedoch problemlos auch mit Firefox.

Hinweis: Die Nitrokey App kann nicht mit dem Nitrokey FIDO2 verwendet werden.

Mit dem NitroPad X230 können bösartige Veränderungen am BIOS, Betriebssystem und Software leicht erkannt werden. Sollten Sie Ihr NitroPad zum Beispiel in einem Hotelzimmer liegen gelassen haben, können Sie mit Ihrem Nitrokey überprüfen, ob während Ihrer Abwesenheit das Gerät manipuliert wurde. Verändert ein Angreifer die Firmware oder das Betriebssystem des NitroPads, so wird dies vom Nitrokey erkannt (Anleitung weiter unten).

Sollten Sie das Gerät mit der Option "sealed screws and sealed bag" bestellt haben, überprüfen Sie bitte die Versiegelung vor dem Auspacken. Falls Sie nicht wissen was hiermit gemeint ist, überspringen Sie bitte diesen Abschnitt.

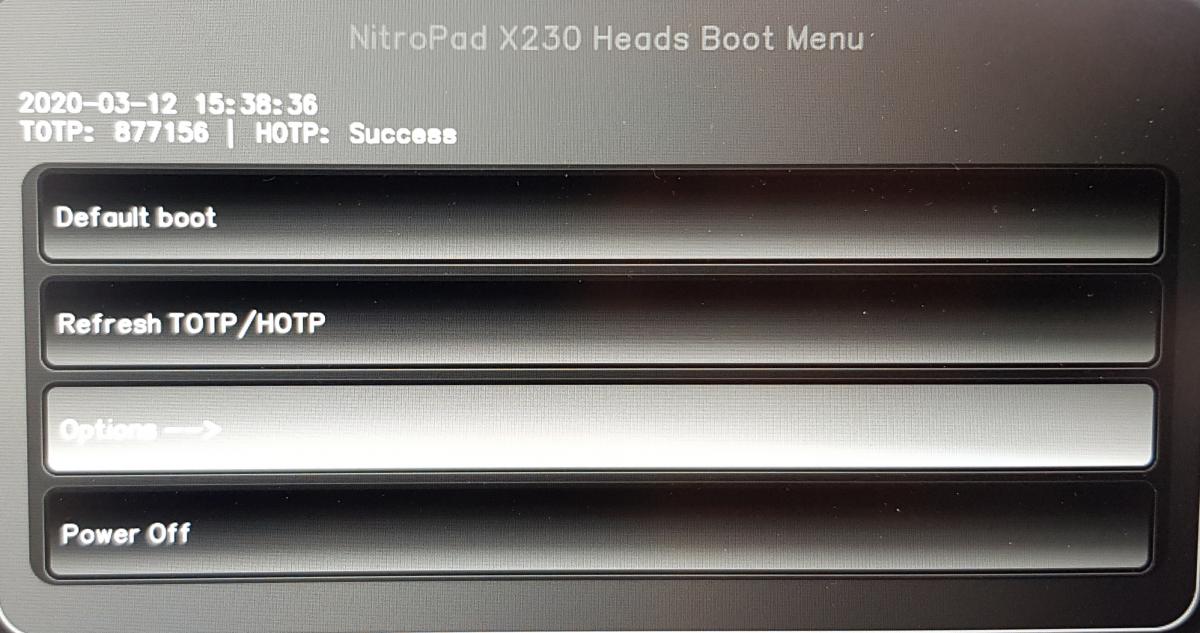

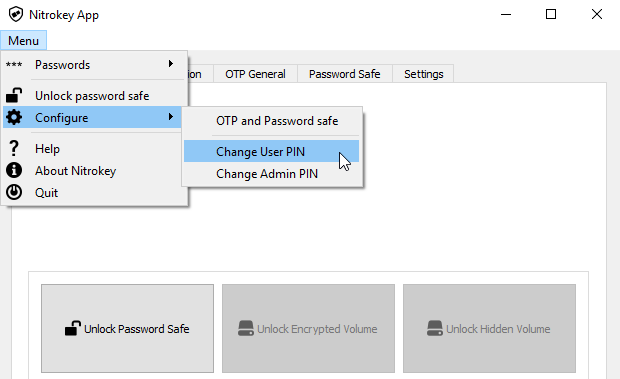

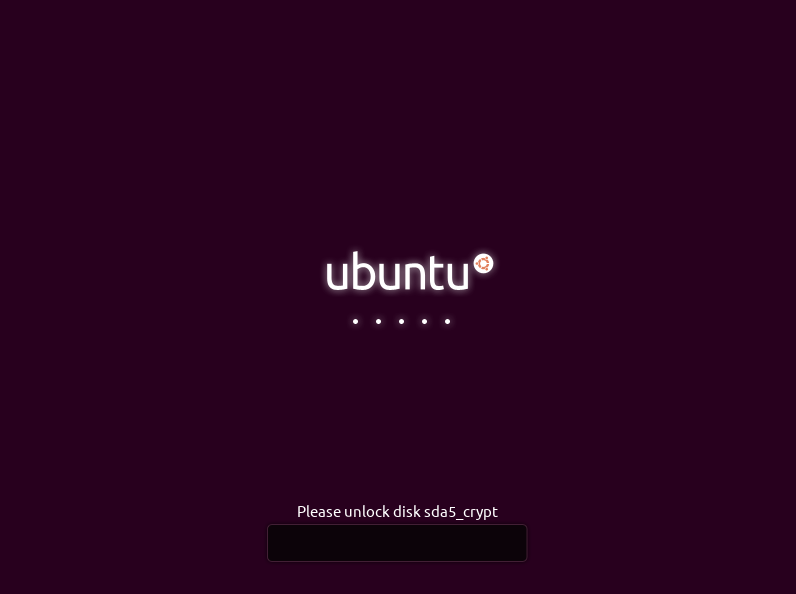

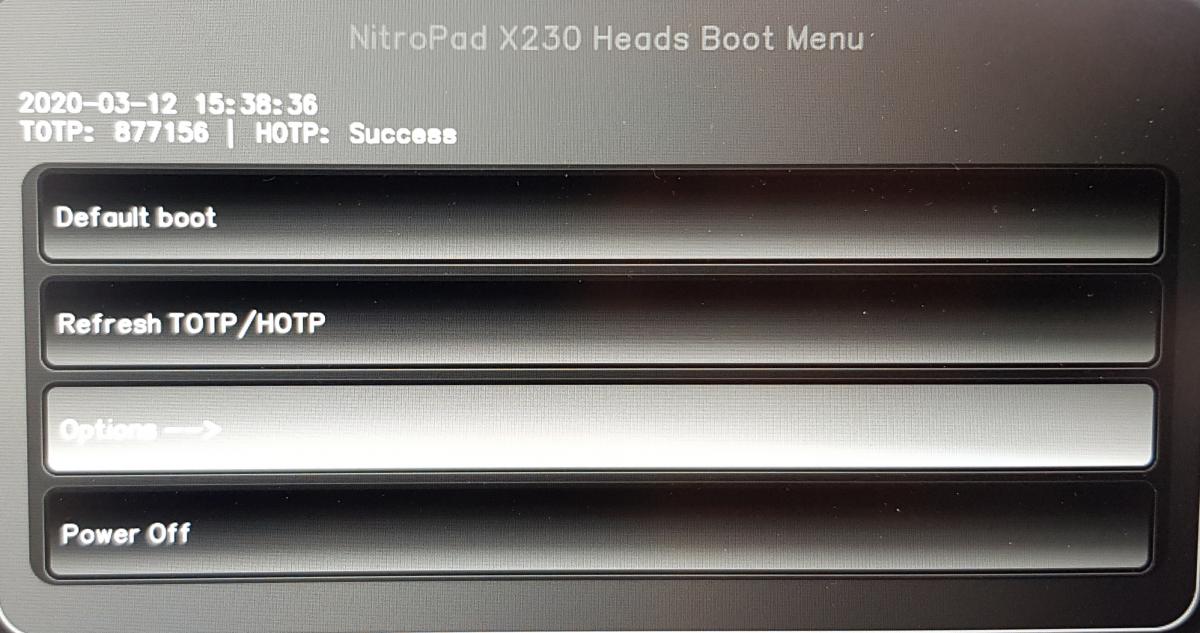

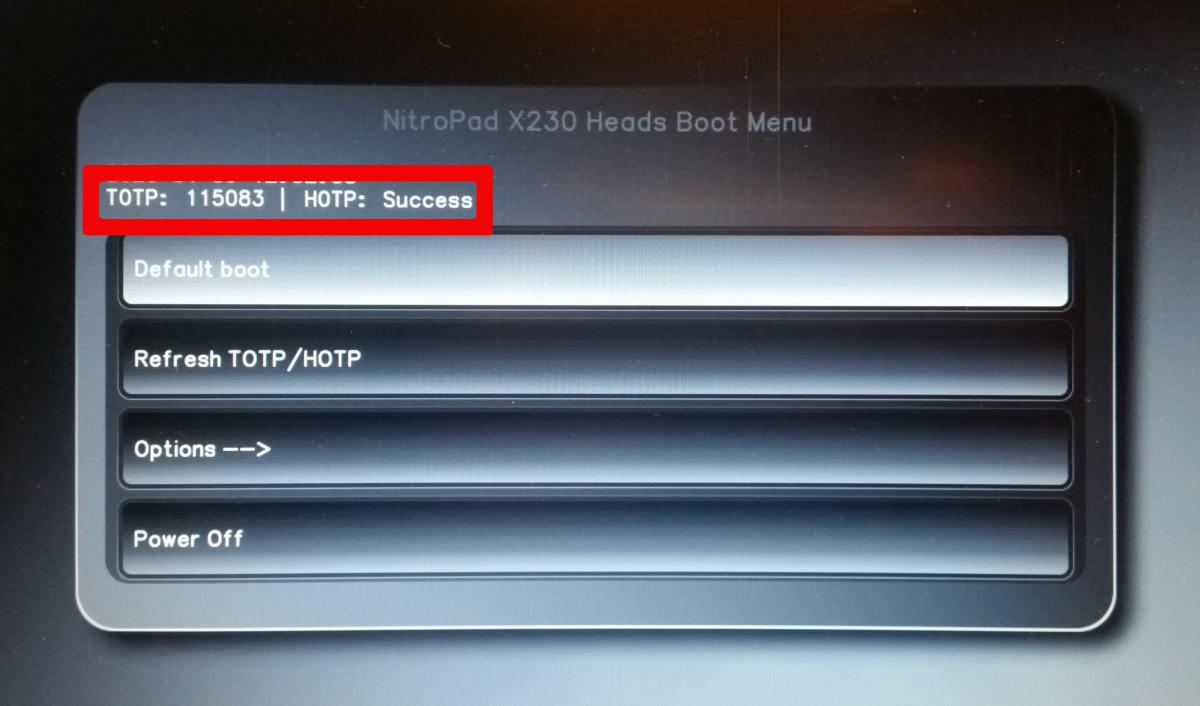

Bei jedem Start des NitroPad sollten Sie - wenn möglich - Ihren Nitrokey anschließen. Sofern der Nitrokey eingesteckt ist und das System nicht verändert wurde, erscheint nach Einschalten des NitroPad das folgende Bild.

Der rot markierte Kasten enthält die Information, dass das BIOS nicht verändert wurde und das gemeinsame Geheimnis des NitroPad und des Nitrokey übereinstimmen. Diese Information reicht aber nicht aus, denn diese könnte ein Angreifer auch vorgetäuscht haben! Wenn gleichzeitig aber auch der Nitrokey grün blinkt, ist alles in Ordnung. Ein Angreifer müsste Zugriff auf NitroPad und Nitrokey gehabt haben, um dieses Ergebnis erzielen zu können. Deshalb ist es auch wichtig, dass Sie nicht beide Geräte unbeaufsichtigt lassen.

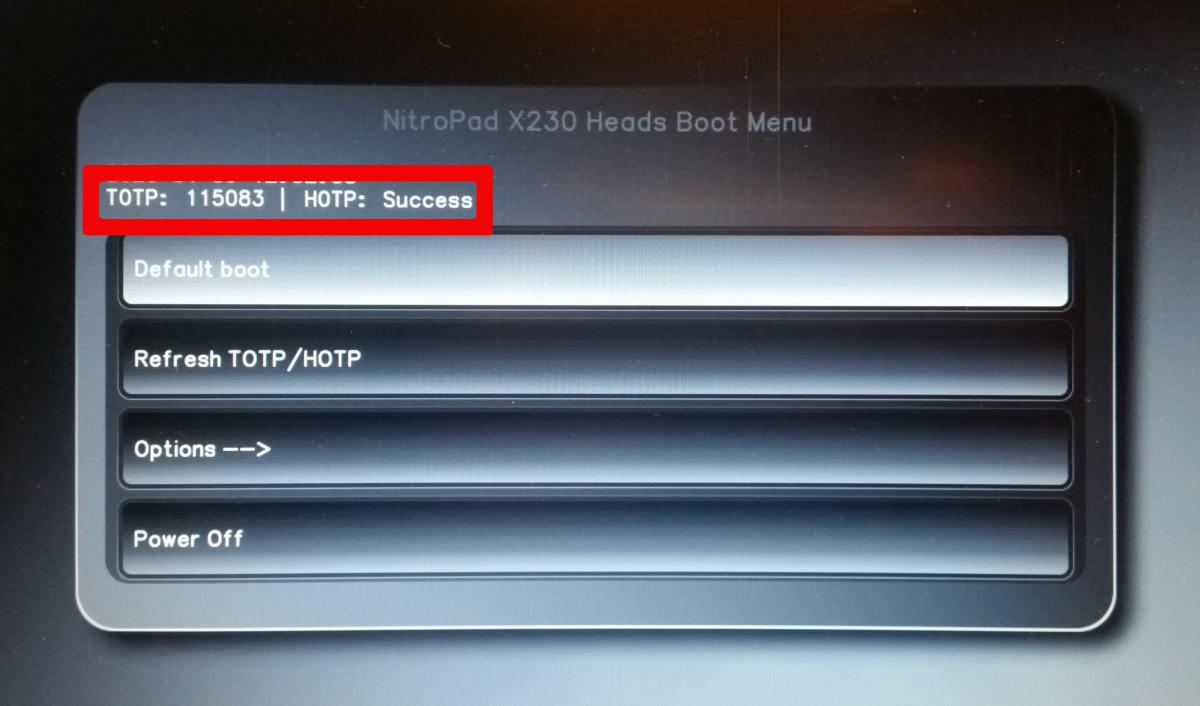

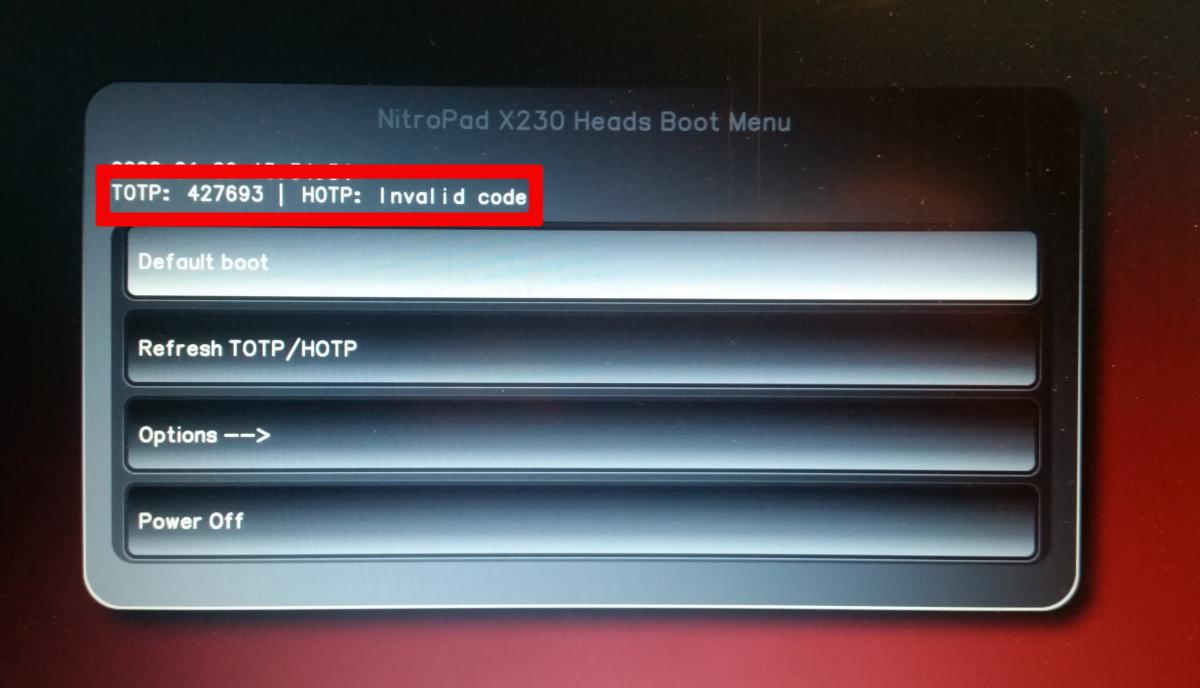

Sollte die Information des NitroPad nicht mit der auf dem Nitrokey übereinstimmen, würde sich der Hintergrund rot verfärben und die Meldung "Invalid Code" ausgegeben. Dies könnte auf eine erfolgte Manipulation hinweisen.

Wie der Bootvorgang aussehen kann, wenn das System verändert wurde (zum Beispiel nach einem Update) und welche Fehlermeldungen sonst auftreten können, wird weiter unter beschrieben.

Übrigens: das NitroPad X230 kann auch ohne den Nitrokey gestartet werden. Sollten sie den Nitrokey gerade nicht bei sich tragen, aber sicher sein, dass die Hardware nicht verändert wurde, können Sie Ihr System somit auch ohne Überprüfung starten.

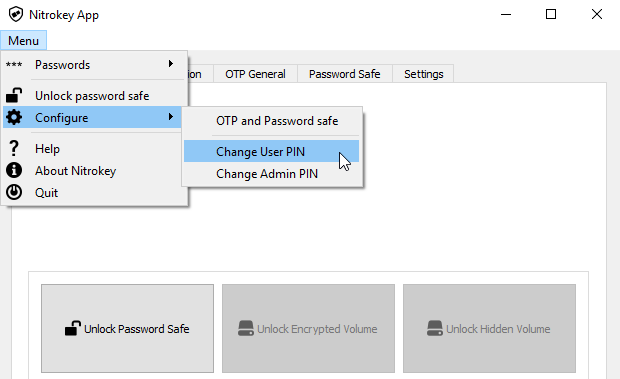

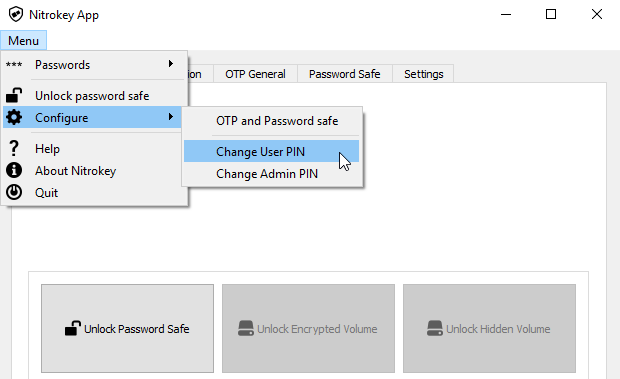

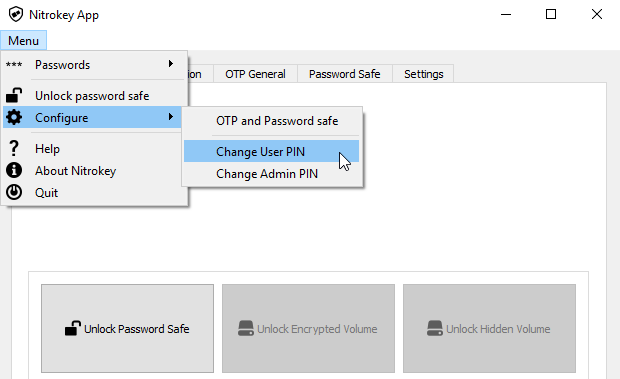

Nach dem Kauf sind die Passwörter auf einen Standardwert gesetzt und müssen von Ihnen geändert werden:

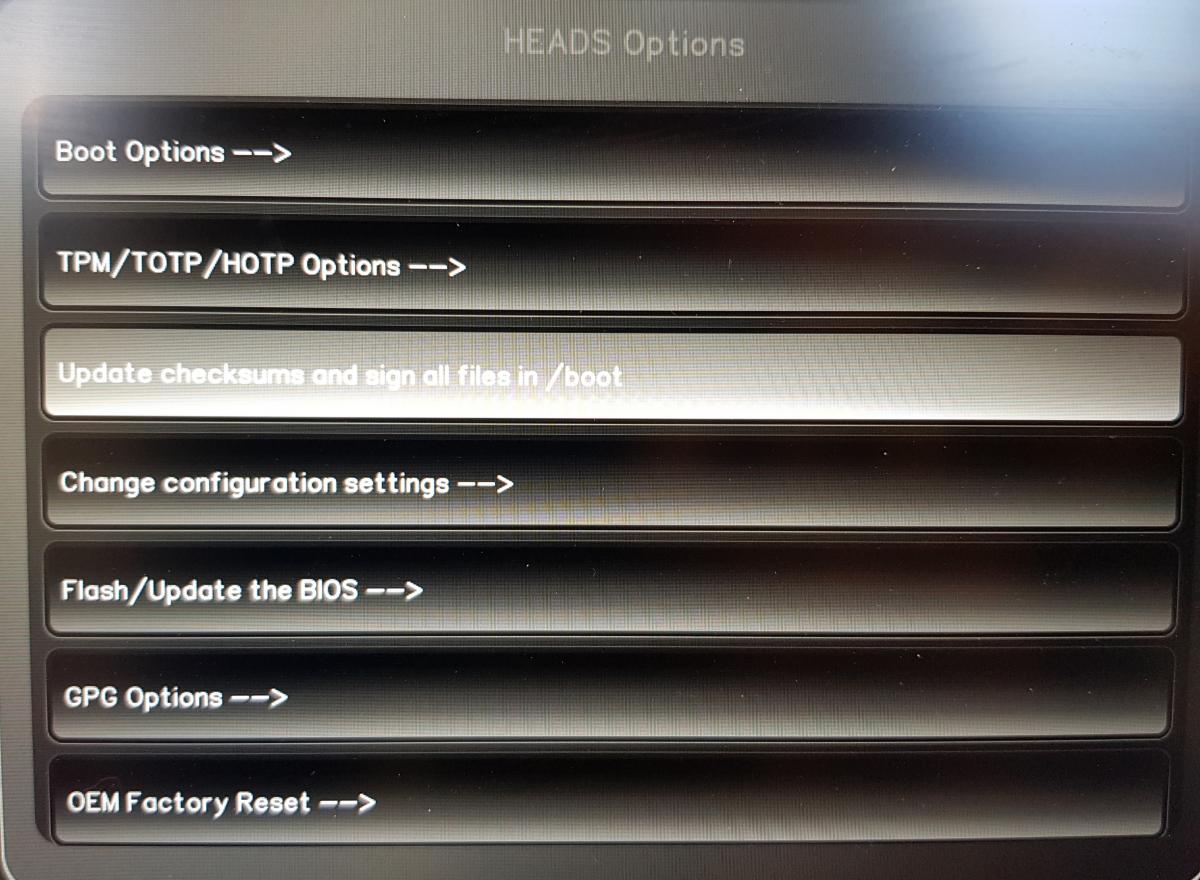

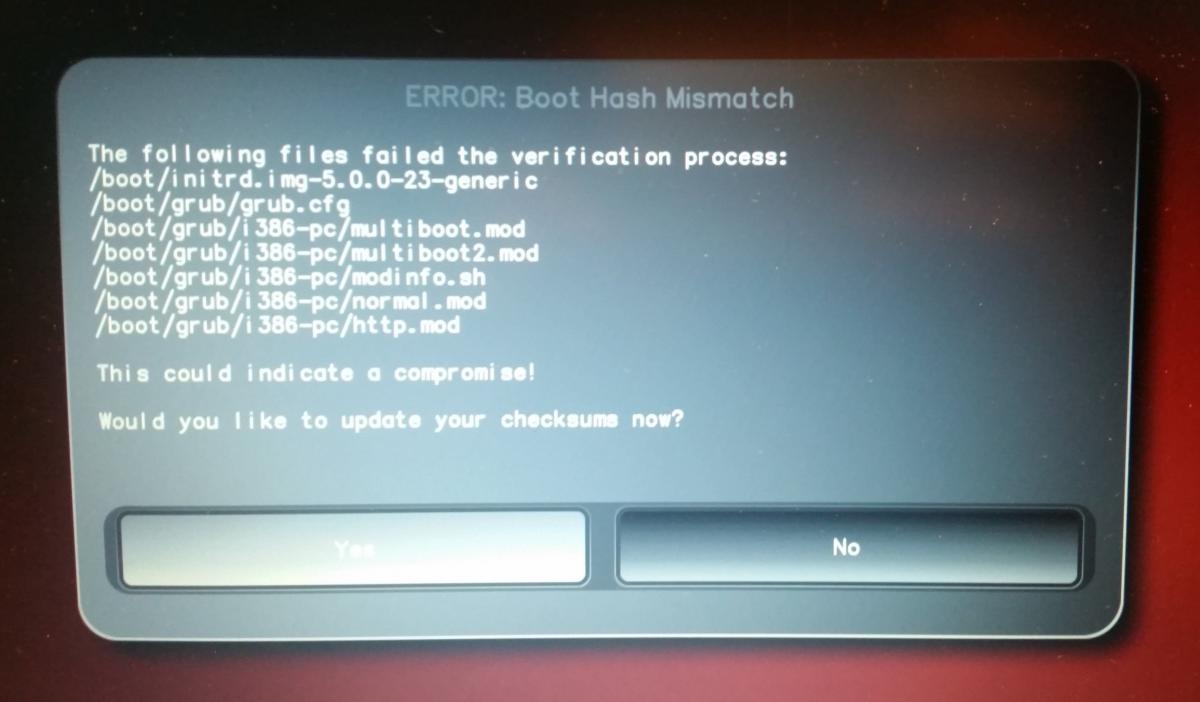

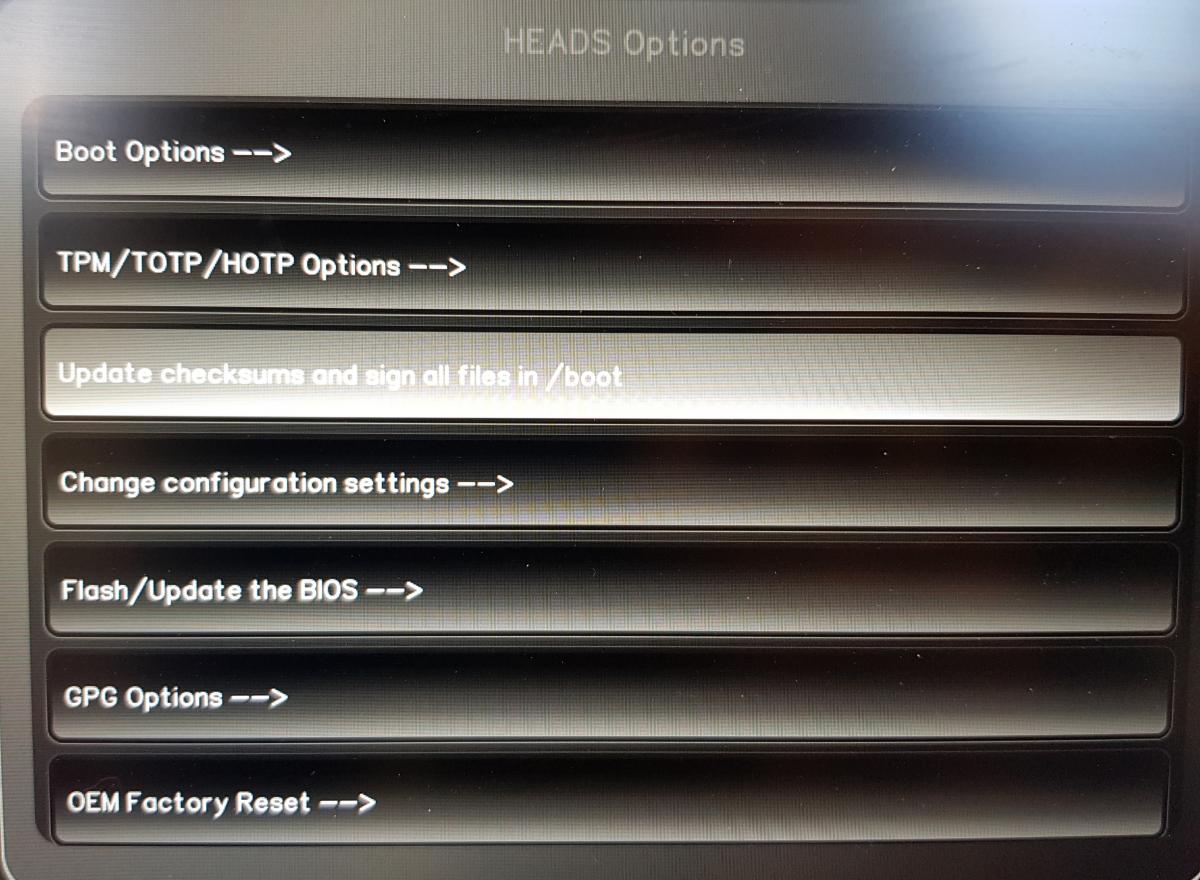

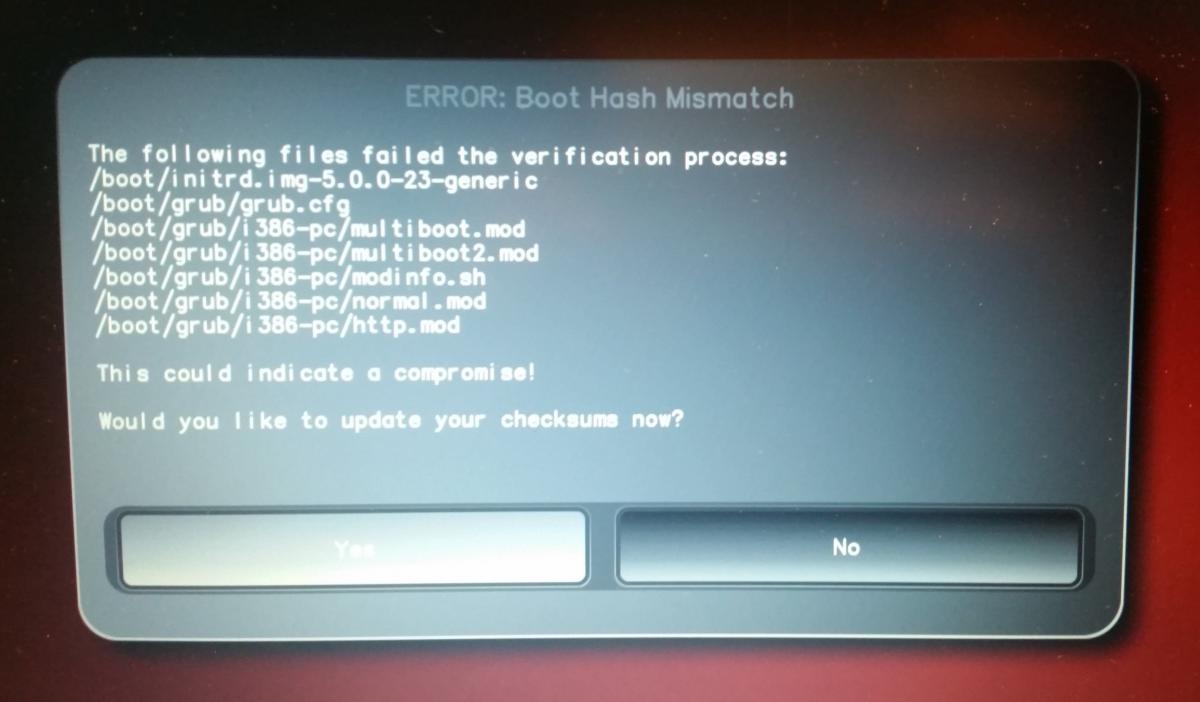

Die Firmware des NitroPad überprüft bestimmte Systemdateien auf Veränderungen. Wenn Ihr Betriebssystem wichtige Komponenten aktualisiert hat, werden Sie beim nächsten Booten des NitroPad gewarnt. Das kann das zum Beispiel so aussehen:

Deshalb ist es wichtig, nach einem Systemupdate Ihr NitroPad unter kontrollierten Bedingungen neu zu starten. Erst wenn der neue Zustand bestätigt wurde, können Sie das Gerät wieder unbeaufsichtigt lassen. Andernfalls können Sie einen möglichen Angriff nicht mehr von einem Systemupdate unterscheiden. Genaue Anweisungen für ein Systemupdate befinden sich hier.

+++ Found verified kexec boot params gpg: verify signatures failed: Unknown system error Invalid signature on kexec boot params !!!!! Failed default boot New value of PCR[4]: XXXXXXXXXXXXXXXXXXXXXXXXXXXXX !!!!!Starting recovery shell /boot #

Mit dem NitroPad X230 können bösartige Veränderungen am BIOS, Betriebssystem und Software leicht erkannt werden. Sollten Sie Ihr NitroPad zum Beispiel in einem Hotelzimmer liegen gelassen haben, können Sie mit Ihrem Nitrokey überprüfen, ob während Ihrer Abwesenheit das Gerät manipuliert wurde. Verändert ein Angreifer die Firmware oder das Betriebssystem des NitroPads, so wird dies vom Nitrokey erkannt (Anleitung weiter unten).

Sollten Sie das Gerät mit der Option "sealed screws and sealed bag" bestellt haben, überprüfen Sie bitte die Versiegelung vor dem Auspacken. Falls Sie nicht wissen was hiermit gemeint ist, überspringen Sie bitte diesen Abschnitt.

Bei jedem Start des NitroPad sollten Sie - wenn möglich - Ihren Nitrokey anschließen. Sofern der Nitrokey eingesteckt ist und das System nicht verändert wurde, erscheint nach Einschalten des NitroPad das folgende Bild.

Der rot markierte Kasten enthält die Information, dass das BIOS nicht verändert wurde und das gemeinsame Geheimnis des NitroPad und des Nitrokey übereinstimmen. Diese Information reicht aber nicht aus, denn diese könnte ein Angreifer auch vorgetäuscht haben! Wenn gleichzeitig aber auch der Nitrokey grün blinkt, ist alles in Ordnung. Ein Angreifer müsste Zugriff auf NitroPad und Nitrokey gehabt haben, um dieses Ergebnis erzielen zu können. Deshalb ist es auch wichtig, dass Sie nicht beide Geräte unbeaufsichtigt lassen.

Sollte die Information des NitroPad nicht mit der auf dem Nitrokey übereinstimmen, würde sich der Hintergrund rot verfärben und die Meldung "Invalid Code" ausgegeben. Dies könnte auf eine erfolgte Manipulation hinweisen.

Wie der Bootvorgang aussehen kann, wenn das System verändert wurde (zum Beispiel nach einem Update) und welche Fehlermeldungen sonst auftreten können, wird weiter unter beschrieben.

Übrigens: das NitroPad X230 kann auch ohne den Nitrokey gestartet werden. Sollten sie den Nitrokey gerade nicht bei sich tragen, aber sicher sein, dass die Hardware nicht verändert wurde, können Sie Ihr System somit auch ohne Überprüfung starten.

Nach dem Kauf sind die Passwörter auf einen Standardwert gesetzt und müssen von Ihnen geändert werden:

Die Firmware des NitroPad überprüft bestimmte Systemdateien auf Veränderungen. Wenn Ihr Betriebssystem wichtige Komponenten aktualisiert hat, werden Sie beim nächsten Booten des NitroPad gewarnt. Das kann das zum Beispiel so aussehen:

Deshalb ist es wichtig, nach einem Systemupdate Ihr NitroPad unter kontrollierten Bedingungen neu zu starten. Erst wenn der neue Zustand bestätigt wurde, können Sie das Gerät wieder unbeaufsichtigt lassen. Andernfalls können Sie einen möglichen Angriff nicht mehr von einem Systemupdate unterscheiden. Genaue Anweisungen für ein Systemupdate befinden sich hier.

+++ Found verified kexec boot params gpg: verify signatures failed: Unknown system error Invalid signature on kexec boot params !!!!! Failed default boot New value of PCR[4]: XXXXXXXXXXXXXXXXXXXXXXXXXXXXX !!!!!Starting recovery shell /boot #